🔑 Key Takeaways

- 🧠 Cara kerja OTP Google dan bagaimana bisa diakses via web

- 🌐 Teknik membuat halaman OTP di subdomain

- ⚠️ Risiko keamanan dan pertimbangan privasi

- ✅ Kelebihan metode ini untuk user experience

Saat kamu login ke akun penting—entah itu email, dashboard admin, atau akun bank digital—lalu tiba-tiba harus buka aplikasi Google Authenticator… kadang terasa ribet, bukan? Apalagi kalau HP-nya lagi di-charge, tertinggal di meja, atau yang lebih ngeselin: kamu baru ganti HP dan lupa backup Authenticator-nya. 😩

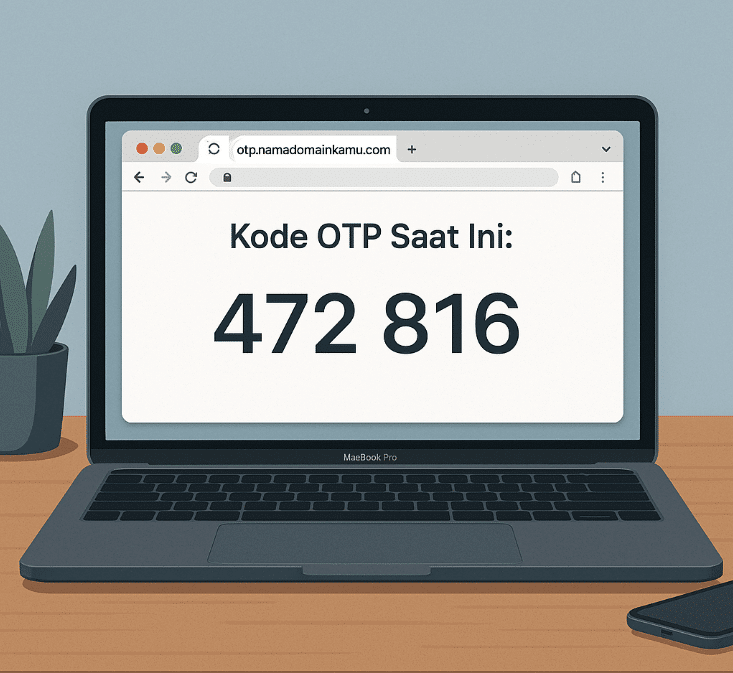

Bayangkan kalau kode OTP (One Time Password) itu bisa muncul langsung di subdomain website kamu, misalnya otp.namadomainkamu.com, tanpa perlu buka HP, tanpa install aplikasi. Tinggal buka tab baru, dan… voilà—kode OTP muncul di sana!

Kedengarannya keren dan efisien? Iya. Tapi juga punya tantangan dan risiko tersendiri. Di artikel ini, kita akan bahas cara membuat halaman OTP Google di subdomain, mulai dari teknisnya, sampai sisi keamanannya. Ini bukan sekadar tutorial, tapi juga panduan berpikir buat kamu yang ingin lebih memahami sisi dalam autentikasi modern.

Memahami Cara Kerja OTP Google

Sebelum kita otak-atik teknis, mari pahami dulu cara kerja OTP dari Google Authenticator atau aplikasi sejenis (seperti Authy, Microsoft Authenticator, dsb).

OTP yang dipakai biasanya berbasis TOTP (Time-based One-Time Password). Artinya:

- Kode berubah tiap 30 detik

- Kode dibuat berdasarkan algoritma HMAC-SHA1

- Kode dibuat dari secret key + waktu saat ini

- Keduanya (server dan klien) harus sinkron waktu-nya

Jadi, yang kamu lihat di aplikasi Authenticator itu bukan ‘dikirim dari Google’, tapi di-generate secara lokal di perangkat kamu berdasarkan secret key yang diberikan saat kamu mengaktifkan 2FA.

Gimana Caranya OTP Bisa Muncul di Subdomain?

Nah, bagian ini yang mulai seru. Kita mau bikin halaman web di subdomain, misalnya otp.domainkamu.com, yang bisa menampilkan kode OTP sama seperti di Google Authenticator.

Untuk melakukan ini, kamu perlu menyimpan secret key TOTP yang sama seperti yang disimpan oleh Authenticator, dan menggunakan algoritma TOTP untuk generate kode berdasarkan waktu.

✍️ Langkah-Langkah Umum

📌 Langkah 1: Ambil Secret Key Saat Aktivasi 2FA

Biasanya, saat pengguna mengaktifkan 2FA, akan muncul QR Code. QR ini berisi otpauth:// URL yang mengandung secret key. Simpan key ini (dengan aman!).

📌 Langkah 2: Gunakan Library TOTP di Server

Gunakan library seperti pyotp (Python), otplib (Node.js), atau speakeasy untuk menghitung OTP berdasarkan secret key. Contoh dengan Python:

import pyotp

totp = pyotp.TOTP(“JBSWY3DPEHPK3PXP”)

print(totp.now())

📌 Langkah 3: Buat Halaman Web di Subdomain

Gunakan framework seperti Flask, Express.js, atau bahkan PHP sederhana untuk menampilkan kode ini.

📌 Langkah 4: Konfigurasi DNS & Subdomain

Pastikan subdomain otp.domainkamu.com diarahkan ke server yang menjalankan script OTP-mu.

📌 Langkah 5: Tambahkan Keamanan Ekstra

Gunakan Basic Auth, atau sistem login agar halaman OTP tidak bisa diakses sembarang orang.

Contoh Implementasi Sederhana

Misalnya kamu pakai Flask (Python):

from flask import Flask

import pyotp

app = Flask(__name__)

totp = pyotp.TOTP(“JBSWY3DPEHPK3PXP”)

@app.route(“/”)

def show_otp():

return f” {totp.now()}Kode OTP Saat Ini:

if __name__ == “__main__”:

app.run(host=”0.0.0.0″, port=5000)

Pasang aplikasi ini di server dan akses via subdomain otp.domainkamu.com. Maka akan muncul kode OTP yang selalu update tiap 30 detik.

💡 Pro Tip: Tambahkan animasi countdown 30 detik di halaman agar pengguna tahu kapan kode berubah.

⚠️ Risiko yang Perlu Kamu Tahu

Tapi tunggu dulu. Mudah bukan berarti tanpa bahaya. Sistem seperti ini sebenarnya melanggar praktik keamanan standar jika tidak dilakukan dengan penuh kehati-hatian.

🛡️ Berikut beberapa risikonya:

🔓 Eksposur Secret Key

Kalau server bocor atau diakses pihak tidak sah, mereka bisa generate OTP kamu kapan saja.

👨💻 MITM (Man-In-The-Middle) Attack

Jika akses ke subdomain tidak dienkripsi dengan HTTPS yang kuat, kode OTP bisa disadap.

🔁 Replay Attack

Jika halaman tidak memiliki pembatasan akses (misal Basic Auth atau token), siapa pun bisa mengakses halaman itu dan melihat OTP.

📱 Tidak Ada Faktor “Something You Have”

OTP yang hanya bisa diakses dari server tidak lagi memenuhi prinsip 2FA (karena tidak ada perangkat fisik terpisah).

✅ Kelebihan Sistem Ini

Meski berisiko, sistem ini tetap menarik di beberapa skenario internal atau project yang lebih fleksibel terhadap keamanan.

✨ Kapan Ini Berguna?

- Untuk keperluan internal tim development

- Saat debugging implementasi 2FA

- Untuk akses cepat sementara tanpa Authenticator

- Di sistem lokal atau intranet yang aman

🌟 Keuntungannya:

🌐 Akses Cepat dan Praktis

Tanpa buka HP atau aplikasi tambahan.

📋 Bisa Ditampilkan di Dashboard Admin

Misalnya sebagai backup OTP viewer untuk admin sistem.

🔗 Integrasi dengan Sistem Otomatisasi

Misalnya digunakan oleh bot atau script otomatis yang membutuhkan OTP untuk login.

📊 Tabel Perbandingan: Subdomain OTP vs Authenticator App

| Fitur | Subdomain OTP | Google Authenticator |

| Aksesibilitas | Melalui browser | Hanya dari perangkat mobile |

| Keamanan | Rentan jika tidak dikonfigurasi baik | Sangat aman (lokal di perangkat) |

| Praktikalitas | Tinggi (gak perlu buka HP) | Perlu buka aplikasi |

| Skalabilitas untuk tim | Bisa (diakses bersama) | Tidak (perangkat per orang) |

| Risiko MITM / Leak | Tinggi jika tanpa HTTPS & auth | Rendah |

🔐 Tips Keamanan Jika Tetap Ingin Menerapkan

Kalau kamu tetap ingin pakai metode ini, berikut beberapa langkah keamanan yang Wajib Banget kamu lakukan:

🔑 Gunakan HTTPS

Jangan pernah buka subdomain ini tanpa sertifikat SSL. Pakai Let’s Encrypt minimal.

🔐 Lindungi Halaman dengan Login

Pakai basic auth, session login, atau token yang valid.

🚫 Jangan Simpan Secret Key di Plain Text

Gunakan encryption di storage-nya. Misal AES atau hash dengan salt.

🔄 Regenerasi Secret Secara Berkala

Jangan pakai satu secret key untuk selamanya.

👥 Berikan Akses Hanya untuk Pengguna yang Terotorisasi

Gunakan IP whitelisting jika perlu.

👨💻 Perspektif Ahli: Apa Kata Praktisi Keamanan?

“Menempatkan OTP di server berbasis web adalah keputusan yang harus diambil dengan sangat hati-hati. Sekali secret key bocor, maka faktor kedua dari 2FA tidak lagi valid. Ini menghilangkan esensi dari keamanan dua lapis.”

— Bagus Rachmat, Cyber Security Consultant, PT NetSecure ID

❓ FAQ Seputar Halaman OTP di Subdomain

Apakah cara ini legal?

✅ Legal, tapi tetap perlu menjaga privacy & compliance dengan aturan data (misal GDPR, jika melibatkan user EU).

Apakah bisa digunakan untuk semua jenis OTP?

❌ Tidak. Ini hanya berlaku untuk TOTP, bukan SMS OTP atau email OTP.

Apakah bisa diakses tanpa internet?

Tidak. Halaman subdomain butuh koneksi internet. Tapi bisa dibuat versi lokal di localhost jika benar-benar butuh offline.

Aman nggak buat produksi?

🚫 Tidak disarankan untuk sistem produksi publik. Gunakan hanya untuk penggunaan internal atau sementara dengan pengamanan ekstra.